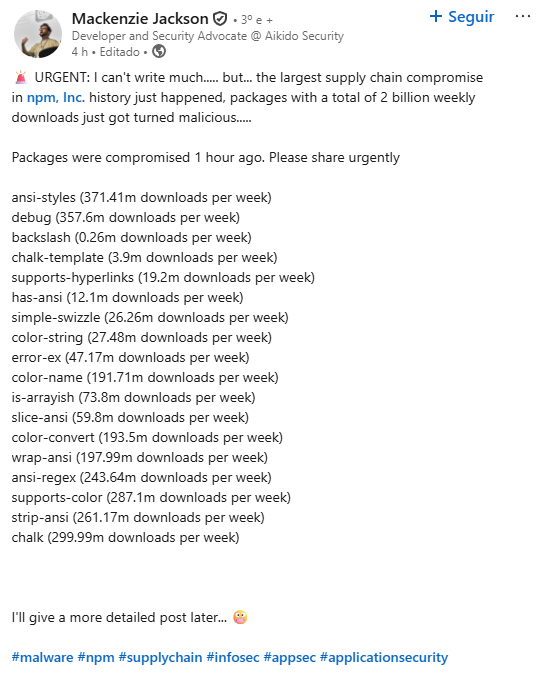

Na tarde de segunda-feira (8), um massivo ataque comprometeu pacotes populares da plataforma NPM, colocando em risco todo o ecossistema de criptomoedas. O incidente, considerado um dos mais significativos dos últimos anos, atingiu bibliotecas críticas com mais de 2 bilhões de downloads semanais, incluindo dependências amplamente utilizadas como chalk, debug e ansi-styles.

O ataque foi inicialmente detectado pela empresa de segurança Aikido Security, que identificou versões maliciosas em 18 pacotes distintos. A recomendação é que usuários de carteiras de software de criptomoedas evitem fazer transações nesse momento.

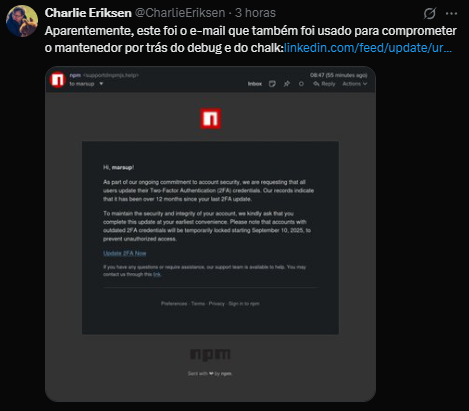

O ataque ocorreu através do comprometimento da conta de um desenvolvedor responsável por manter vários pacotes populares na plataforma NPM. O desenvolvedor Josh Junon confirmou publicamente ter recebido um e-mail fraudulento que parecia legítimo.

“Sim, fui comprometido. E-mail de redefinição de 2FA parecia muito legítimo”, afirmou Josh em sua conta na BlueSky

A mensagem solicitava a atualização urgente das credenciais de autenticação de dois fatores, ameaçando bloquear a conta em caso de não cumprimento. Ao seguir o link, o desenvolvedor teve suas credenciais roubadas, permitindo que os invasores publicassem versões maliciosas de 18 pacotes populares.

Ainda de acordo com o Josh, sua conta na NPM foi invadida. A NPM (Node Package Manager) é uma plataforma onde programadores compartilham pedaços de código prontos para usar, chamados de “pacotes”. Estes pacotes são como ingredientes que os desenvolvedores utilizam para construir sites e aplicações mais rapidamente. Milhares de projetos, incluindo muitos que envolvem criptomoedas, dependem destes pacotes para funcionar.

Confira nossas sugestões de Pre-Sales para investir agora

Endereço fantasma

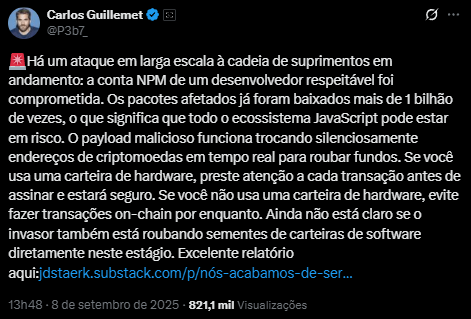

O código malicioso inserido nos pacotes tem como objetivo principal interceptar transações de criptomoedas. O malware atua de forma furtiva, injetando-se no navegador da vítima e conectando-se a funções críticas como fetch, XMLHttpRequest e APIs de carteiras digitais.

Uma vez ativado, o código monitoriza toda a atividade do navegador em busca de endereços de criptomoedas, substituindo silenciosamente os endereços legítimos por outros controlados pelos atacantes.

Além de alterar endereços copiados pelos utilizadores, o malware interfere diretamente com extensões de carteiras como MetaMask e Phantom, modificando transações no momento da assinatura.

Segundo o CTO da Ledger, o ataque pode afetar todo o ecossistema das blockchain. Análises indicam que o hacker possuem milhares de endereços de carteiras de criptomoedas nas redes Bitcoin, Ethereum, Solana, Tron, Litecoin e Bitcoin Cash. Os hackers utilizaram técnicas avançadas para tornar os endereços fraudulentos visualmente similares aos originais, dificultando a detecção pelo utilizador comum.

De acordo com algumas fontes, as equipes de segurança da NPM já iniciaram a remoção das versões maliciosas, porém alertam que a natureza complexa do ecossistema pode deixar alguns pacotes comprometidos temporariamente disponíveis.

Além disso, como medida de precaução imediata, recomenda-se que usuários de criptomoedas evitem transações não essenciais até que a situação seja completamente estabilizada e todos os pacotes afetados tenham sido devidamente sanitizados.