Un nuevo ataque está utilizando convertidores falsos de PDF para invadir billeteras cripto y robar fondos de los usuarios. El caso fue reportado por el FBI en marzo, y más detalles fueron revelados ese mismo mes por el equipo de CloudSEK.

CloudSEK es una plataforma de seguridad que utiliza inteligencia artificial (IA) para detectar riesgos potenciales en la red.

Según la empresa, la campaña de malware simula convertidores de PDF a DOCX para infiltrar comandos maliciosos de PowerShell en los equipos de los usuarios. Luego, accede a billeteras cripto y roba credenciales de los navegadores para obtener información.

¿Cómo funciona el ataque?

El ataque intenta inducir a los usuarios a ejecutar un comando en PowerShell que instala Arechclient2, una variante de la familia de malwares SectopRAT, diseñada para robar información sensible.

Los sitios maliciosos se hacen pasar por el convertidor de archivos PDFCandy, una herramienta legítima. Sin embargo, en lugar de ofrecer el software real, descargan el malware.

Para engañar a sus víctimas, las páginas falsas muestran barras de progreso e incluso verificaciones CAPTCHA, creando una falsa sensación de legitimidad.

Luego, tras una serie de redireccionamientos, el ordenador de la víctima termina descargando un archivo llamado “adobe.zip”, que contiene la carga maliciosa. Finalmente, el sistema es comprometido por un troyano de acceso remoto (Remote Access Trojan), activo desde 2019.

Este tipo de infección expone a los usuarios al riesgo de robo de datos, incluidas credenciales guardadas en navegadores e información de billeteras cripto.

Las billeteras cripto son un objetivo popular del malware

Las billeteras cripto se han convertido en un blanco frecuente de ataques con malware. En marzo, Microsoft emitió una alerta sobre un nuevo virus, StilachiRAT, que tendría precisamente ese objetivo. Según el equipo de seguridad de la compañía, se trata de una amenaza “sofisticada”.

La sigla RAT se refiere a un tipo específico de malware que permite a los hackers acceder y tomar el control remoto de un programa o dispositivo. Luego, los criminales utilizan ese acceso para mover fondos de los usuarios.

Según Microsoft, al menos 20 billeteras cripto serían vulnerables al StilachiRAT. Por ejemplo, la lista incluye nombres como Trust Wallet, BNB Chain Wallet, OKX Wallet y Coinbase Wallet. Además, según la compañía tecnológica, los fondos robados están siendo transferidos mediante la blockchain de Tron.

Posteriormente, surgieron informes sobre archivos maliciosos disfrazados como paquetes legítimos para bitcoinlib, una biblioteca de Python para crear y gestionar archivos de Bitcoin, con más de un millón de descargas.

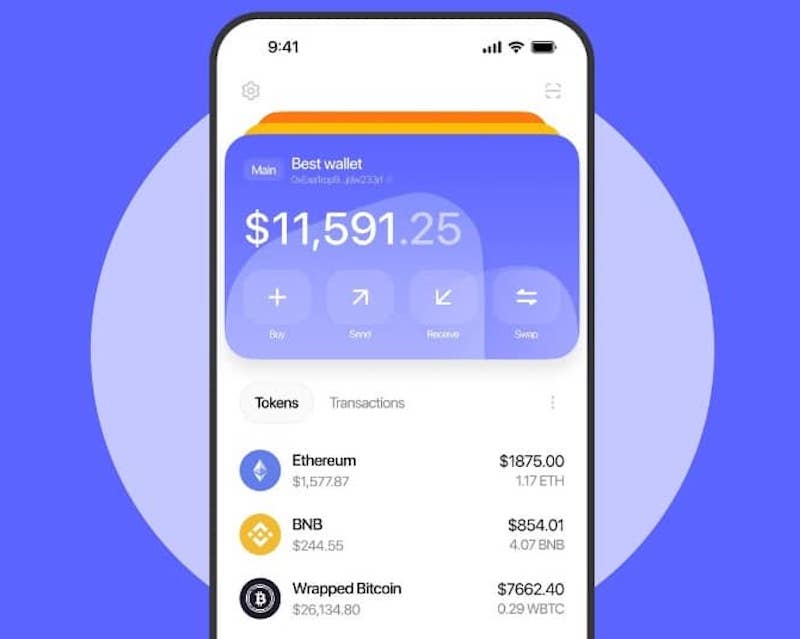

Best Wallet ofrece seguridad y acceso a nuevos tokens

El mercado de billeteras cripto sigue en expansión, y no faltan opciones interesantes para quienes buscan seguridad y funcionalidades avanzadas. Un ejemplo destacado es Best Wallet, una billetera de criptomonedas sin custodia que ofrece múltiples funciones a sus usuarios.

Uno de los principales atractivos de Best Wallet es el acceso que brinda a nuevos tokens prometedores, especialmente a proyectos en preventa. Este filtro funciona como una puerta de entrada a monedas que pueden generar ganancias significativas, dependiendo del éxito de los tokens tras su lanzamiento.

La sección «Upcoming Tokens» reúne todas estas opciones para quienes tienen una billetera en la plataforma. Luego, solo hay que elegir el proyecto preferido para invertir.

Uno de los proyectos disponibles es el token nativo de Best Wallet, $BEST. Este ofrece beneficios como tarifas de transacción reducidas y la posibilidad de hacer staking para generar ingresos pasivos.

Actualmente, la preventa de $BEST está cerca de alcanzar los 12 millones de dólares en recaudación. Y se espera que esta cifra crezca rápidamente una vez que el proyecto sea lanzado y el token empiece a comercializarse a un público más amplio.

Aviso: Este artículo tiene fines exclusivamente informativos y no constituye una asesosía de inversión. CriptoFácil no es responsable de ningún producto o servicio mencionado en este artículo.