La empresa de seguridad en blockchain PeckShield informó sobre una explotación que afectó a la exchange descentralizada (DEX) GMX. Según la plataforma, el ataque se produjo debido a vulnerabilidades dentro del ecosistema Abracadabra (Spell).

El incidente está relacionado con el contrato CauldronV4 de Abracadabra, que facilita operaciones DeFi como préstamos y provisión de liquidez. Como resultado, la falla permitió el robo de aproximadamente 6.260 Ether (ETH), valorados en cerca de $13 millones.

Este es el segundo gran fallo en un protocolo DeFi en lo que va de la semana. El primero ocurrió con Hyperliquid, que sufrió pérdidas millonarias tras un short squeeze relacionado con la memecoin JELLYJELLY.

La exchange descentralizada confirma el ataque, pero tranquiliza a los usuarios

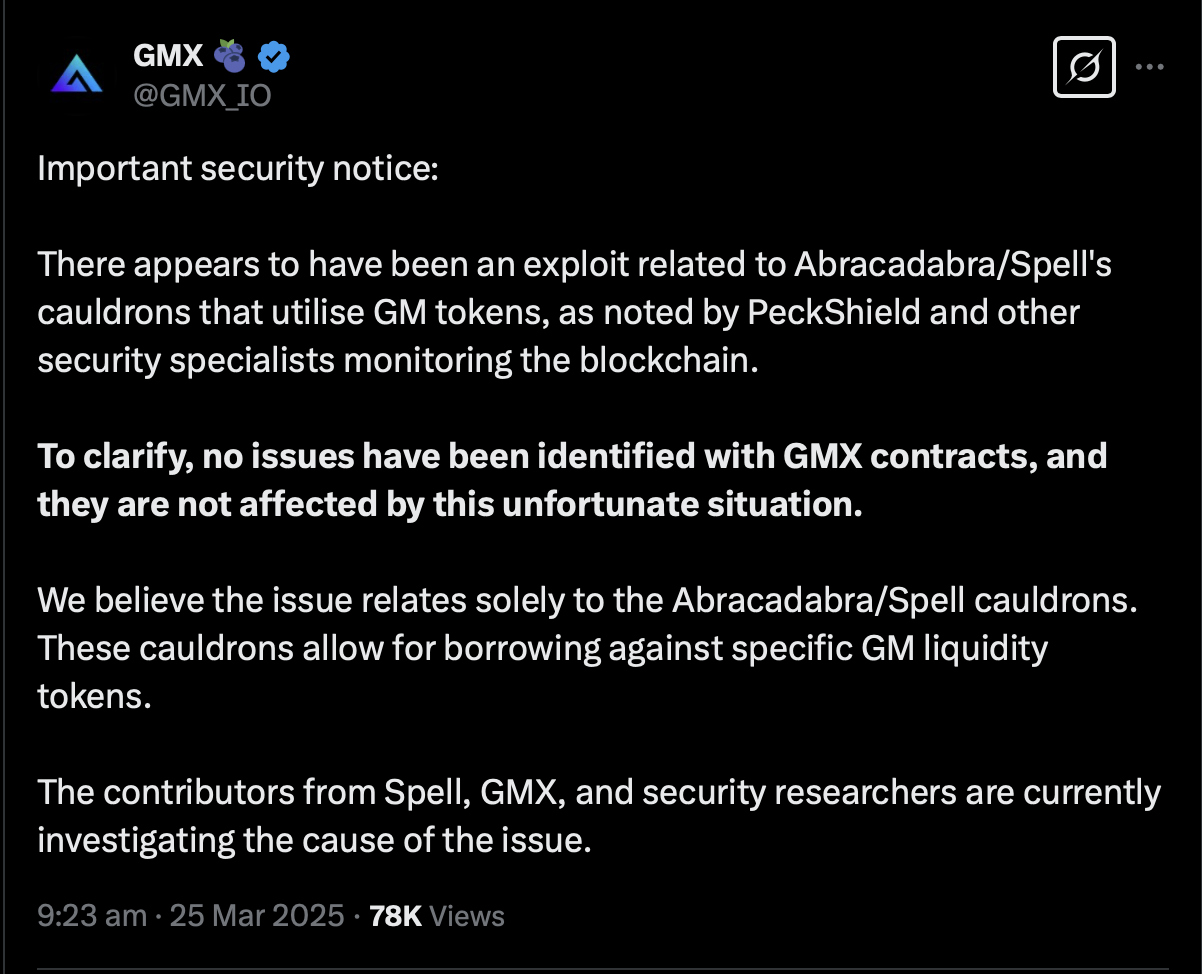

Al igual que en el caso de Hyperliquid, el ataque contra GMX atrajo gran atención. Sin embargo, la DEX fue rápida en confirmar el incidente, asegurando que los fondos de los usuarios permanecen seguros.

A través de su cuenta en X, GMX explicó que el problema se limitó a la integración entre GMX V2 y los contratos de Abracadabra, que utilizan sus pools de liquidez. Es decir, la vulnerabilidad afectó a un servicio externo y no a los contratos principales de GMX.

Además, el equipo señaló que Abracadabra ya está investigando activamente la violación para identificar la causa y prevenir futuros ataques.

No es la primera vez que Abracadabra enfrenta un ataque de este tipo. En enero de 2024, la stablecoin Magic Internet Money (MIM), operada por Abracadabra, sufrió una explotación debido a un fallo en su contrato inteligente. Esto resultó en pérdidas de $6,49 millones y una caída en su precio, pasando de $1,00 a $0,76.

Ataque con préstamos flash

El investigador de criptografía Weilin Li explicó que el contrato CauldronV4 permite a los usuarios realizar múltiples acciones sin verificar su solvencia de inmediato. En este caso, el atacante realizó siete transacciones, cinco de las cuales implicaron el préstamo de la stablecoin MIM, seguido de la activación del contrato de ataque y la ejecución de una liquidación.

Según el análisis de Li, el préstamo de MIM ya había aumentado la deuda del atacante, lo que permitió ejecutar la liquidación (acción 31). Sin embargo, esta se llevó a cabo de manera sospechosa en un estado de préstamo flash (flash loan), donde el prestatario no tenía garantías.

El atacante aprovechó los incentivos de liquidación y explotó el hecho de que la verificación de solvencia solo ocurre al final de la transacción, lo que le permitió evadir las protecciones del sistema. A pesar de que existían medidas de seguridad, el hacker logró burlarlas.