Hackers están aplicando una nueva táctica de ataque contra protocolos utilizando contratos inteligentes de Ethereum. La estrategia consiste en aprovechar estos contratos para evadir la detección en paquetes maliciosos de Node Package Manager (NPM). En otras palabras, se hacen pasar por aplicaciones legítimas, usando la seguridad de la propia red.

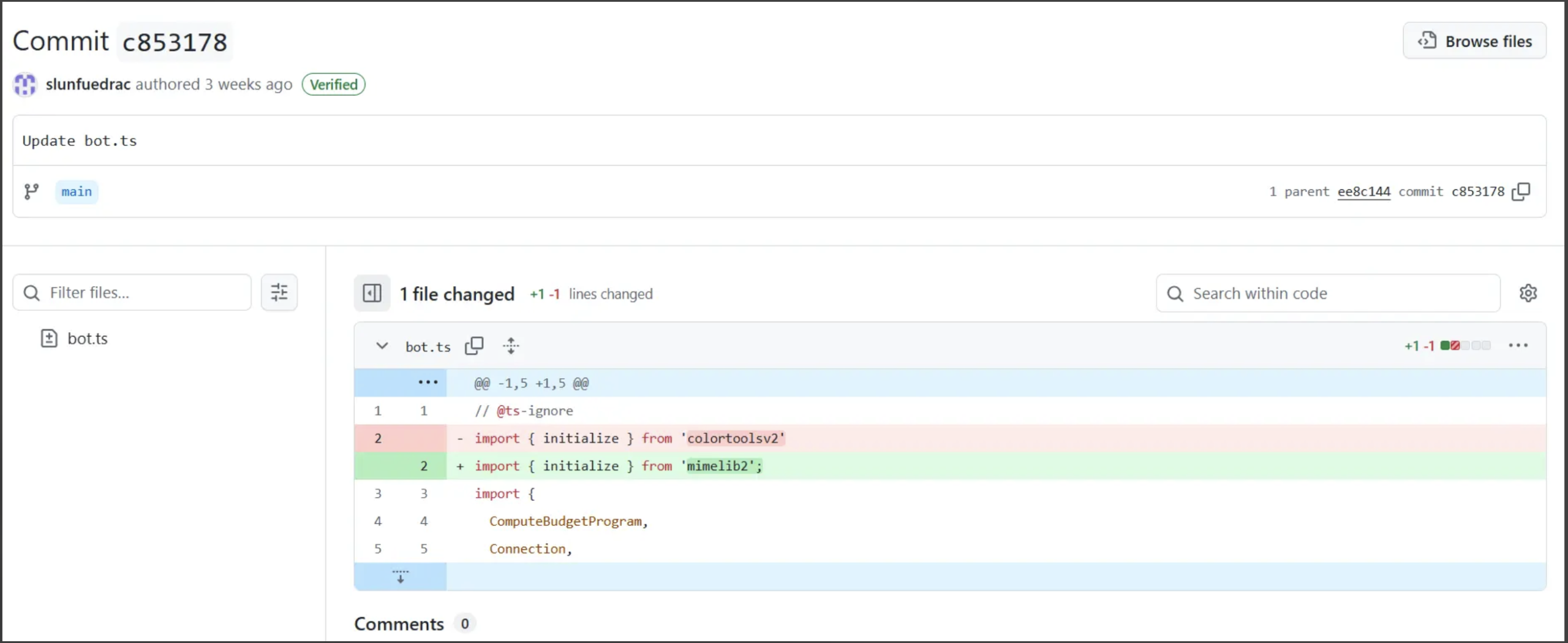

Según un artículo publicado por ReversingLabs el miércoles (03), la campaña de cadena de suministro de software malicioso utilizó código para ocultar instrucciones de comando y control (C2) en paquetes de NPM. El atacante reemplazó el paquete “colortoolsv2” por otro llamado “mimelib2”.

Lucija Valentic, investigadora de ReversingLabs, explicó que ambos paquetes ejecutaban un script ofuscado que consultaba un contrato de Ethereum. Ese script sirvió como punto de entrada para que los hackers crearan malwares capaces de infiltrarse en protocolos desarrollados sobre los contratos afectados.

Este método de invasión puede sonar complejo, pero es deliberado. El objetivo, de acuerdo con Valentic, es dificultar la detección y eliminación del malware, estableciendo un nuevo tipo de vector de ataque. En lugar de atacar únicamente el protocolo, los hackers apuntan directamente al contrato que sirve como base de su creación.

“Esto es algo que nunca habíamos visto antes”, escribió Valentic en el informe.

La especialista señaló la rapidez con la que los actores de amenazas mejoran sus estrategias de evasión. La operación también se apoyó en repositorios falsos de GitHub con temas relacionados con criptomonedas y commits generados automáticamente.

La táctica busca convencer a los desarrolladores de añadir los paquetes como dependencias. Cada vez que esto ocurre, el malware obtiene acceso a un nuevo contrato inteligente y puede atacar otras aplicaciones.

Primeras medidas contra el nuevo malware en Ethereum

Valentic afirmó que ya se iniciaron acciones contra este ataque. Informó a los responsables de NPM, quienes eliminaron los códigos infectados. Mientras tanto, ReversingLabs advirtió que la campaña apunta a difundir proyectos maliciosos en NPM y GitHub, presentados como bots de trading o supuestas herramientas cripto.

“Cuando decidimos investigar más a fondo los paquetes, encontramos evidencias de una campaña mucho más amplia que se expandió tanto en NPM como en GitHub, intentando inducir a los desarrolladores a descargar repositorios con paquetes maliciosos”, señaló Valentic.

Aunque la táctica inicial fue desactivada, no es el único problema. Además de los dos paquetes NPM publicados en julio, la empresa indicó que los atacantes construyeron credibilidad alrededor de repositorios falsos en GitHub.

Uno de ellos fue “solana-trading-bot-v2”, que mostraba miles de comentarios superficiales, mantenedores ficticios y actividad coordinada de atacantes. El objetivo era atraer a usuarios para que descargaran el supuesto bot y, al hacerlo, dieran acceso a sus billeteras de criptomonedas.

ReversingLabs también había alertado a principios de este año sobre campañas en NPM que abusaban de la confianza de los desarrolladores y de herramientas de código abierto.

“Estos ataques recientes de actores maliciosos, incluida la creación de campañas sofisticadas usando blockchain y GitHub, demuestran que los ataques a repositorios están evolucionando”, advirtió Valentic. “Los desarrolladores y las organizaciones deben estar atentos a intentos de introducir código malicioso en aplicaciones legítimas, acceder a activos de desarrollo sensibles y robar datos confidenciales y activos digitales”.