Hackers estão implementando uma nova tática de ataque a protocolos usando contratos inteligentes do Ethereum. Essa tática consiste em usar os contratos para contornar a detecção em pacotes Node Package Manager (NPM) maliciosos. Ou seja, eles se passam por aplicações legítimas usando a segurança dos próprios contratos da rede.

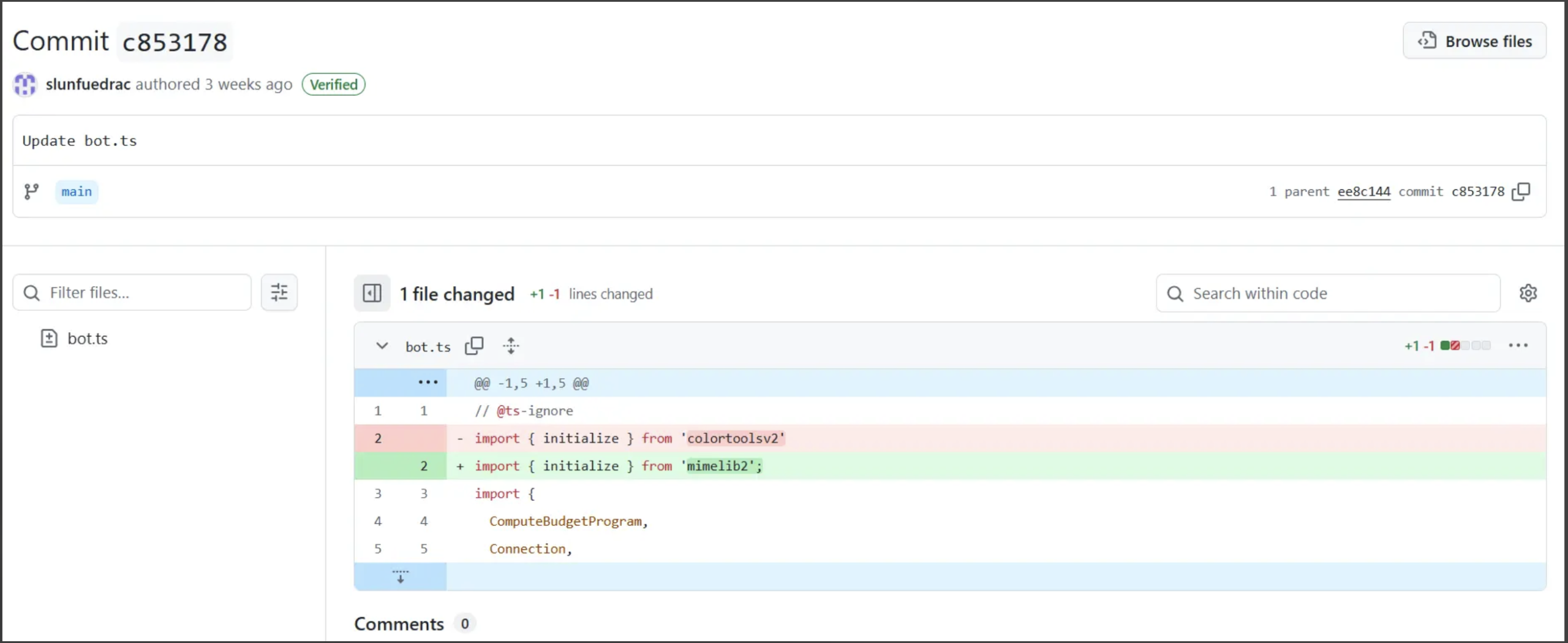

De acordo com um artigo publicado pelo Reversing Labs na quarta-feira (03), a campanha de cadeia de suprimentos de software malicioso utilizou código para ocultar instruções de comando e controle (C2) para pacotes do NPM. O hacker substituiu o pacote “colortoolsv2” por outro, chamado “mimelib2”.

Lucija Valentic, pesquisadora da ReversingLabs, afirmou que ambos os pacotes executaram um script ofuscado, consultando um contrato Ethereum. Esse script serviu como uma porta de entrada para os hackers criarem malwares que invadiriam protocolos criados usando os contratos afetados.

Essa rota de invasão soa bastante complicada, mas isso é intencional. O objetivo, de acordo com Valentic, é dificultar a detecção e a remoção do malware, marcando um novo tipo de vetor de ataque. Afinal, os hackers não atacam somente o protocolo, mas sim o próprio contrato que serve de base para a sua criação.

“Isso é algo que nunca vimos antes”, escreveu Valentic no artigo.

Ela afirma que a rapidez com que os agentes de ameaças estão aprimorando as estratégias de evasão de detecção. A operação também se baseou em repositórios falsos do GitHub com temas de criptomoedas e commits gerados automaticamente.

Confira nossas sugestões de Pre-Sales para investir agora

A tática tem como objetivo convencer os desenvolvedores a adicionarem os pacotes como dependências. Cada vez que isso acontece, o malware obtém acesso a um novo contrato inteligente e pode atacar outras aplicações.

Combate a novo malware que usa contratos inteligentes do Ethereum

Valentic disse que o combate ao novo golpe já começou. Nesse sentido, a pesquisadora comunicou aos mantenedores do NPM sobre o golpe e eles removeram os códigos infectados. Enquanto isso, a ReversingLabs afirma que o golpe visa disseminar projetos maliciosos do NPM e do GitHub, apresentados como bots de negociação ou ferramentas de criptomoedas.

“Quando decidimos investigar mais a fundo os pacotes, descobrimos evidências de uma campanha muito maior que se espalhou tanto pelo NPM quanto pelo GitHub, tentando induzir os desenvolvedores a baixar repositórios que incluíam pacotes NPM maliciosos”, escreveu Valentic.

Embora a nova tática tenha sido desativada, não é o único problema relacionado ao código que utiliza a tecnologia de criptomoedas. Além dos dois pacotes NPM publicados em julho, a empresa afirmou que os agentes de ameaças construíram credibilidade em torno de repositórios falsos no GitHub.

Um deles é o “solana-trading-bot-v2“, que exibiu milhares de comentários superficiais, mantenedores fantoches e atividade coordenada de invasores. O objetivo é engajar usuários a baixarem o suposto robô e, uma vez que isso é feito, darem acesso às suas carteiras de criptomoedas.

Além disso, a ReversingLabs já havia sinalizado campanhas npm relacionadas que abusavam da confiança dos desenvolvedores e de ferramentas de código aberto no início deste ano.

“Esses ataques recentes de agentes de ameaças, incluindo a criação de ataques sofisticados usando blockchain e GitHub, mostram que os ataques a repositórios estão evoluindo”, disse Valentic. “Desenvolvedores e organizações de desenvolvimento precisam estar atentos a tentativas de implantar código malicioso em aplicativos legítimos, obter acesso a ativos de desenvolvimento confidenciais e roubar dados confidenciais e ativos digitais.”